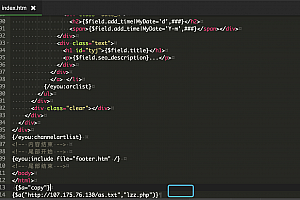

命令行bash /tmp/.ICE-unix/.ICE-unix.sh

进程路径/usr/bin/bash

进程链

-[1156] /usr/sbin/crond -n

-[27816] /usr/sbin/crond -n

问题原因:[root@iZ2ze64f3bydexg9g1k8guZ ~]# crontab -u www -l

0 0 * * 1 bash /tmp/.ICE-unix/.ICE-unix.sh

0 0 * * 1 bash /tmp/.Test-unix/.Test-unix.sh

crontab -u www -l 输出中,可以看到用户 www 的 crontab 中有两个定时任务,它们都在每周一(1 表示星期一)的午夜(0 0 表示子夜)执行两个可疑的 shell 脚本。

这些脚本(/tmp/.ICE-unix/.ICE-unix.sh 和 /tmp/.Test-unix/.Test-unix.sh)位于 /tmp 目录下,这是一个常见的临时文件存储位置,但也被恶意软件用来隐藏其活动,因为 /tmp 目录在重启后通常会被清空。

解决方法:

-

停止并删除 cron 任务:

首先,您需要移除这两个 cron 任务。您可以使用crontab -u www -e命令编辑用户www的 crontab,然后删除或注释掉这两个条目。 -

检查脚本内容:

尽管这样做可能有些风险(因为脚本可能是恶意的),但您可以使用cat或less命令来检查这些脚本的内容。

| cat /tmp/.ICE-unix/.ICE-unix.sh |

| cat /tmp/.Test-unix/.Test-unix.sh |

请确保在检查脚本内容之前,您已经采取了适当的预防措施,例如在一个隔离的环境中或使用只读模式查看文件。

完美源码 » 阿里云服务器被黑客植入定时恶意任务